在数字化时代,远程连接工具成为企业、开发者乃至个人用户的重要助手。如何在高效操作的同时保障数据传输安全?OpenSSH作为一款开源且被广泛应用的解决方案,凭借其稳定性和安全性脱颖而出。本文将深入解析OpenSSH的核心优势、安装配置方法以及安全实践,帮助用户快速掌握这一工具。

OpenSSH(Open Secure Shell)是SSH协议的免费开源实现,主要用于加密网络服务,确保远程登录、文件传输等操作的安全性。其核心优势体现在以下几个方面:

1. 加密传输:支持AES、ChaCha20等加密算法,防止数据被截获或篡改。

2. 跨平台兼容:适用于Windows、Linux、macOS等主流操作系统。

3. 轻量高效:资源占用低,适合服务器长期运行。

4. 开源透明:代码公开,安全漏洞可被社区快速发现并修复。

通过官方渠道下载安装包(如[OpenSSH for Windows]),选择与系统位数匹配的版本(x86或x64)。

通常预装OpenSSH,若需更新可通过终端命令操作:

bash

Debian/Ubuntu

sudo apt-get install openssh-server

CentOS/RHEL

sudo yum install openssh-server

macOS

brew install openssh

完成安装后,可通过命令行输入`ssh -V`查看版本号,确认是否成功安装。

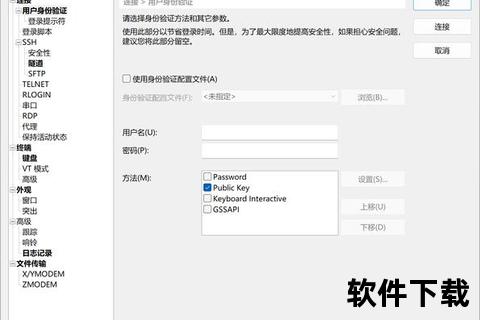

编辑`/etc/ssh/sshd_config`(Linux/macOS)或`C:ProgramDatasshsshd_config`(Windows),调整关键参数:

bash

Port 2222 更改默认端口(22)以降低攻击风险

PermitRootLogin no 禁止直接以root用户登录

PasswordAuthentication no 禁用密码登录,仅允许密钥认证

bash

sudo systemctl restart sshd Linux

Restart-Service sshd Windows PowerShell

在客户端终端输入`ssh-keygen -t ed25519`,按提示设置密钥保存路径及密码。

使用`ssh-copy-id -p 2222 user@server_ip`将公钥传输至服务器,实现免密登录。

为提升远程连接的安全性,建议遵循以下原则:

1. 定期更新:通过系统包管理器或官方渠道获取最新版本,修复已知漏洞。

2. 防火墙限制:仅允许特定IP访问SSH端口,降低恶意扫描风险。

3. 双因素认证:结合TOTP(如Google Authenticator)增强登录验证。

4. 日志监控:定期检查`/var/log/auth.log`(Linux)或事件查看器(Windows),排查异常登录行为。

OpenSSH作为历经20余年发展的开源工具,凭借其可靠的安全机制和灵活的配置选项,依然是远程连接领域的标杆。无论是个人用户还是企业团队,通过合理配置与持续维护,均可构建高效且安全的数据传输环境。对于追求更高易用性的场景,可结合图形化工具或云平台方案,实现效率与安全的平衡。