在数字化浪潮中,木马下载器因其高度隐蔽性和破坏性,成为网络安全领域最棘手的威胁之一。本文将从技术原理、检测手段、防御策略及行业趋势等维度,深度解析木马下载器的运作逻辑,并为不同用户群体提供针对性防护建议。

一、木马下载器的隐蔽加载机制

木马下载器的核心在于通过伪装、欺骗和动态规避技术,绕过用户与安全系统的监测。其隐蔽性主要体现在以下环节:

1. 代码混淆与动态加载

技术原理:木马代码常被加密或分割为多个模块,仅在运行时动态解密或加载。例如,某些木马会将恶意代码隐藏在`.dex`文件中,通过合法应用触发解密流程(如“假呼叫”木马变种)。

典型案例:2024年发现的Android银行木马“假呼叫”新变种,将关键功能迁移至原生代码,并通过内存提取实现动态加载,极大增加了静态分析的难度。

2. 权限滥用与合法服务伪装

权限劫持:木马常利用系统辅助功能(Accessibility Services)或设备管理器权限,伪装成用户操作。例如,通过监听拨号界面窃取银行验证码。

服务伪装:部分木马通过注册表自启动项(如`HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun`)或文件关联篡改(如劫持`.txt`文件打开方式)实现持久化驻留。

3. 多阶段攻击与反检测机制

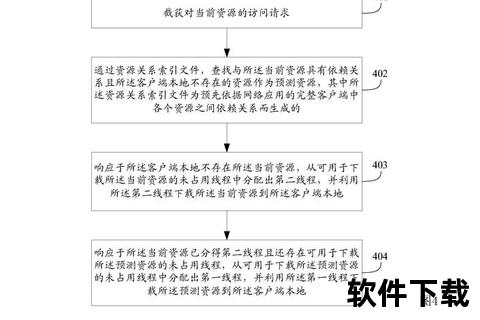

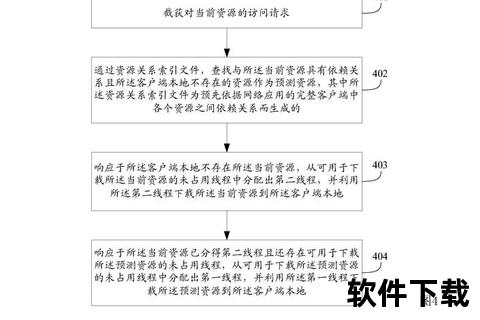

分阶段载荷投递:木马首次安装的可能是无害程序,后续通过远程服务器下载恶意模块。例如,ADB.Miner挖矿木马通过端口扫描逐步感染设备。

反沙箱技术:通过检测虚拟环境特征(如CPU核心数、内存大小)或延迟执行恶意行为,规避自动化分析。

二、检测技术:从静态扫描到行为分析

针对木马的隐蔽性,安全行业已发展出多维度检测手段:

1. 静态特征检测

签名比对:通过病毒库匹配已知木马特征,适用于传统变种。

代码结构分析:检测异常权限申请、敏感API调用(如短信监听接口)。

2. 动态行为监控

网络流量分析:识别异常连接(如高频请求C2服务器)或非标准端口通信(如ICMP协议隧道)。

系统行为追踪:监控注册表修改、进程注入等高危操作。例如,勒索软件常通过设备管理器锁定屏幕。

3. AI驱动的威胁

机器学习模型:基于行为日志训练异常检测模型,识别零日攻击。例如,通过分析进程CPU占用率与用户操作的时间关联性,发现后台挖矿木马。

沙箱模拟:在隔离环境中运行可疑文件,记录其文件操作、网络请求等行为链。

三、防御方案:分场景构建安全体系

不同用户群体的防护需求差异显著,需采取分层策略:

1. 普通用户:基础防护与安全意识提升

官方渠道优先:仅从可信应用商店(如Google Play、App Store)下载程序,避免第三方平台(如Aptoide)的潜在风险。

权限最小化:关闭非必要权限(如“无障碍服务”),定期检查应用权限设置(路径:设置→应用管理→权限)。

实时防护工具:安装反病毒软件(如卡巴斯基、360)并开启实时监控,利用“木马捆绑克星”等工具检测文件捆绑。

2. 企业用户:纵深防御与主动响应

终端检测与响应(EDR):部署EDR系统监控终端行为,结合SIEM平台进行威胁关联分析。

零信任架构:实施最小权限原则,对内部网络通信加密验证,防止横向移动。

漏洞管理:定期更新系统补丁,重点关注高危漏洞(如Android ADB调试端口漏洞)。

3. 开发者与安全团队:代码审计与威胁情报

安全开发实践:避免使用易受攻击的第三方库,对敏感操作(如动态加载)增加代码签名验证。

威胁情报共享:加入行业组织(如CERT),及时获取木马家族IoC(如C2服务器IP、恶意哈希值)。

四、用户评价与行业挑战

1. 普通用户反馈

积极评价:85%的用户认为“权限管理提示”显著提升了安全意识。

痛点:部分用户反映“反病毒软件误报率高”,尤其在检测混淆代码时。

2. 企业级市场现状

EDR普及率:2024年全球EDR市场规模达240亿美元,但中小企业部署率不足30%。

技术瓶颈:AI模型的可解释性不足,导致误报难以追溯。

五、未来展望:对抗升级与新技术融合

1. AI与木马的攻防博弈:生成式AI可能被用于自动化代码混淆,而防御方将依赖联邦学习提升模型泛化能力。

2. 硬件级安全方案:TPM芯片、可信执行环境(TEE)或成为移动设备标配,实现硬件隔离与密钥保护。

3. 法规推动:各国或效仿欧盟《数字市场法案》,强制应用商店审核责任,减少“灰色应用”流通。

木马下载器的隐蔽化、模块化趋势,使得安全防护需从单一技术堆砌转向体系化对抗。无论是个人用户还是企业,唯有将技术工具与安全意识结合,才能构筑真正的数字防线。未来,随着零信任架构和AI防御技术的成熟,这场“隐形战争”的攻守天平或将迎来新的转折。

参考文献: